Cyfrowa tożsamość w dobie pracy zdalnej i pandemii

Okres pracy zdalnej i postępująca cyfryzacja usług przyczyniła się do popularyzacji narzędzi i systematów informatycznych w naszej codziennej pracy. Obok powszechnie znanych narzędzi takich jak systemy Office, Outlook, komunikatory, narzędzia telekonferencje typu Microsoft Teams czy Google Meets, zdalnie pracujemy także z coraz bardziej wyspecjalizowanymi systemami takimi jak systemy obiegu dokumentacji, fakturowania czy inne. Aby uwzględnić wymagania prawne i zapewnić bezpieczeństwo danych w tych systemach, dostęp do nich musi być odpowiednio zabezpieczony i skonfigurowany. Z jednej strony, ważne jest aby użytkownicy mogli z nich korzystać możliwie w łatwy sposób, np. bez konieczności wpisywania loginu hasła za każdym razem kiedy chcą uzyskać do nich dostęp. Z drugiej, istotnym jest także, aby osoby postronne, dostawcy nie mogli bez odpowiedniej autoryzacji uzyskać dostępu do zasobów zawartych w tych systemach, zgodnie z polityką bezpieczeństwa naszej organizacji.

Okres pracy zdalnej i postępująca cyfryzacja usług przyczyniła się do popularyzacji narzędzi i systematów informatycznych w naszej codziennej pracy. Obok powszechnie znanych narzędzi takich jak systemy Office, Outlook, komunikatory, narzędzia telekonferencje typu Microsoft Teams czy Google Meets, zdalnie pracujemy także z coraz bardziej wyspecjalizowanymi systemami takimi jak systemy obiegu dokumentacji, fakturowania czy inne. Aby uwzględnić wymagania prawne i zapewnić bezpieczeństwo danych w tych systemach, dostęp do nich musi być odpowiednio zabezpieczony i skonfigurowany. Z jednej strony, ważne jest aby użytkownicy mogli z nich korzystać możliwie w łatwy sposób, np. bez konieczności wpisywania loginu hasła za każdym razem kiedy chcą uzyskać do nich dostęp. Z drugiej, istotnym jest także, aby osoby postronne, dostawcy nie mogli bez odpowiedniej autoryzacji uzyskać dostępu do zasobów zawartych w tych systemach, zgodnie z polityką bezpieczeństwa naszej organizacji.

W dużych zespołach korporacyjnych, których pracownicy są fizyczne rozmieszczeni w różnych lokalizacjach, miastach a nawet krajach, kwestia ta ma jeszcze większe znaczenie. Mimo że osoby zatrudnione w takich zespołach pracują z różnych miejsc to wiele zasobów musi być ze sobą zintegrowanych, a ujednolicony dostęp do nich usprawnia pracę i ułatwia komunikację oraz zarządzanie. Prostym przykładem takich zintegrowanych rozwiązań mogą być systemy obiegu dokumentów i fakturowania. Dla przykładu, pracownik posiadający dostęp do systemu zarządzania umowami obsługuje również system fakturowy. Dla bardziej złożonych procesów biznesowych, logowanie się do różnych systemów działających w obrębie korporacji może być jednak uciążliwe. Każdy z pracowników musi pamiętać swoje unikatowe login i hasło, które w ogólności powinny być różne dla każdego z wykorzystywanych systemów. Jednocześnie, każdy pracownik logując się do dowolnego z tych systemów, chce mieć jedną tożsamość, ponieważ tak naprawdę zawsze reprezentuje tą samą, fizyczną osobę i w każdym z tych systemów podlega konkretnej grupie autoryzacji i uprawnień wynikających z przypisanego mu stanowiska, obowiązków służbowych oraz innych. W takich sytuacjach właśnie stosuje się systemy zarządzania tożsamością (ang. IAM – Identity and Access Management).

Czym jest cyfrowa tożsamość – digital identity?

Cyfrowa tożsamość to zbiór indywidualnych loginów i haseł, z których korzystamy w różnych systemach. Jeżeli posiadamy ich wiele, to dysponujemy dużą ilością danych logowania. W dłuższej perspektywie może być to uciążliwe, szczególnie w sytuacjach, kiedy użytkownik zapomni jednego z haseł, przez co później musi je odzyskiwać. W takim przypadku jest to trudne do zarządzania zarówno ze strony użytkowników, jak i administratorów.

IAM to narzędzie, które zapewnia skuteczne zarządzanie dostępem do zasobów informacyjnych. Za pomocą takiego rozwiązania można z wykorzystaniem jednego mechanizmu obsługiwać konta zarówno istniejących jak i nowo utworzonych. System zarządzania tożsamością pomaga również w administrowaniu danymi użytkowników, którzy odeszli z organizacji lub zmienili się ich status. W ten sposób można bez problemu zmienić lub wygasić ich uprawnienia.

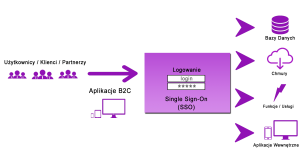

Jednym z częściej pojawiających się pojęć podczas tworzenia IAM jest pojęcie SSO (Single-Sign-On). SSO to koncepcja budowania rozwiązań autoryzacji, która pozwala nam logować się do wielu systemów przy wykorzystaniu z jednego wspólnego punktu logowania. Charakteryzuje się on również tym że że posiada jeden wspólny moduł zarządzania użytkownikami, ich uprawnieniami oraz autoryzacją dla wszystkich systemów. Pozwalają one na zarządzanie naszą cyfrową tożsamością w zunifikowany sposób. W efekcie, użytkownik posiada jeden login i hasło do wielu systemów, za pomocą których może się autentyfikować.

Wpływ COVID-19 na zintegrowane zarządzenie autoryzacją

W ostatnich dwóch latach systemy klasy IAM są coraz częściej stosowane z uwagi na konieczność pracy zdalnej lub hybrydowej. IAM ma ogromne znaczenie w zabezpieczeniu zasobów cyfrowych. Ważne jest aby wiedzieć iż narzędzia te zapewniają nie tylko podstawowe uwierzytelnianie i autoryzację w celu zabezpieczenia danych pracownika, ale także dają możliwość autoryzacji wieloetapowej (ang. Mutli-factor authorization – MFA) np. z wykorzystaniem SMSów, mailów, komunikatorów, powiadomień zdalnych czy innych.

W ostatnich dwóch latach systemy klasy IAM są coraz częściej stosowane z uwagi na konieczność pracy zdalnej lub hybrydowej. IAM ma ogromne znaczenie w zabezpieczeniu zasobów cyfrowych. Ważne jest aby wiedzieć iż narzędzia te zapewniają nie tylko podstawowe uwierzytelnianie i autoryzację w celu zabezpieczenia danych pracownika, ale także dają możliwość autoryzacji wieloetapowej (ang. Mutli-factor authorization – MFA) np. z wykorzystaniem SMSów, mailów, komunikatorów, powiadomień zdalnych czy innych.

Kiedy ważne jest zarządzanie tożsamością i dostępem?

Zarządzanie cyfrową tożsamością odbywa się tak naprawdę zawsze gdy korzystamy ze swojego unikalnego loginu. Prostym przykładem użycia cyfrowej tożsamości może być integracja konta Google z przeglądarką Chrome. W przypadku korporacyjnych rozwiązań nasza tożsamość musi być dokładniej uwierzytelniana, dlatego za każdym razem gdy logujemy się do np. poczty przez przeglądarkę internetową musimy podawać swój login i hasło.

„Według raportu Verizon Data Breach Investigations, ponad 70% pracowników wielokrotnie używa tych samych haseł w pracy. Raport stwierdza, że 81% naruszeń związanych z hakowaniem wykorzystywało skradzione lub słabe hasła”

Podstawową zasadą tworzenia systemów IAM jest to, żeby nie tworzyć nowych rozwiązań w zakresie bezpieczeństwa, ale przede wszystkim wykorzystywać standardy i sprawdzone metody zabezpieczeń. Narzędzia, które pozwalają nam na wykorzystanie standardowych podejść do zapewnienia bezpieczeństwa i wygody użytkowania w zakresie autoryzacji dla różnych scenariuszy połączeń rozmaitych systemów, to między innymi:

- Azure B2C

- OAuth2

- Open ID Connect

- Identity Server

- Active Directory

- KeyCloak

- Amazon Cognito

- Google IAM

Wspominając o zarządzaniu cyfrową tożsamością konieczne jest wskazanie różnic pomiędzy autoryzacją a autentyfikacją. Autoryzacja daje możliwość dostępu do potwierdzania czy dana osoba jest dopuszczona do skorzystania z jakiegoś zasobu (np. modułu, funkcji lub bazy danych), a autentyfikacja oznacza potwierdzanie tożsamości.

5 zalet zarządzania tożsamością i dostępem

Zwiększenie cyber bezpieczeństwa

Dzięki rozwiązaniom IAM, firmy mogą wdrażać wspólne i zunifikowane polityki zabezpieczeń we wszystkich połączonych systemach. Korzystając z takich narzędzi administratorzy mogą bez problemu usuwać niepożądane uprawnienia dostępu w razie potrzeby, poprzez zapewnienie jednego spójnego systemu kont i haseł.

Mniejsze koszty operacyjne w zakresie zarządzania infrastrukturą i bezpieczeństwem IT

Wykorzystując zintegrowane systemy przedsiębiorstwa mogą obniżyć koszty w zakresie zarządzania infrastrukturą informatyczną minimalizując czas potrzebny na rozwiązywanie problemów związanych z kontem użytkownika.

Wygodniejsze korzystanie z systemów przez użytkowników i administratorów

Poprzez wdrożenie narzędzi IAM administratorzy są w stanie stworzyć unikalną tożsamość dla każdego użytkownika w prosty i szybko sposób. Nie muszą oni więc zarządzać dziesiątkami kont dla różnych aplikacji lub innych zasobów. Użytkownicy posiadają dostęp do systemów niezależnie od ich lokalizacji, czasu lub aktualnie wykorzystanego urządzenia.

Możliwość łatwiejszego dostosowania się do regulacji polityk bezpieczeństwa korporacyjnego

Korporacje zamawiając albo tworząc oprogramowanie wdrażają polityki bezpieczeństwa mówiące o tym co może, a co nie może być dopuszczalne w konkretnych systemach informatycznych. Jeżeli mamy do czynienia z jednym systemem logowania kont, to o wiele łatwiej jest zarządzać taką polityką.

Łatwiejsze odzyskiwanie i zarządzanie hasłami

Dzięki rozwiązaniom IAM, problemy związane z bezpieczeństwem haseł zostaną zminimalizowane. Pomagają one administratorom wdrażać lepsze praktyki dotyczące zarządzania zabezpieczeniami. Mowa tutaj o częstych aktualizacjach danych logowania czy silniejszym uwierzytelnianiu.

Zarządzanie tożsamością i dostępem – podsumowanie

Jeżeli przedsiębiorstwa chcą zapewnić swoim pracownikom bezpieczeństwo i zwiększyć ich produktywność, powinny zdecydować się na zintegrowane zarządzanie tożsamością i dostępem. Po zalogowaniu się do głównego systemu użytkownicy nie muszą martwić się posiadaniem odpowiedniego hasła do innych struktur. Pracownik otrzymuje więc dostęp do idealnego zestawu narzędzi, dzięki którym może zwiększyć swoją produktywność.

„72% organizacji przekłada bezpieczeństwo nad wydajność operacyjną (52%) i zapobieganie naruszeniom (47%) co jest kluczowym czynnikiem rozwoju narzędzi IAM.”

Cyfrowe zarządzanie tożsamością to proces, który może być wdrażany etapami. Nie trzeba integrować wszystkich systemów w zakresie autoryzacji za jednym razem. Przedsiębiorstwo może zdecydować się na wprowadzanie pojedynczych systemów i z czasem dołączać kolejne struktury.

Inero Software oferuje wiedzę i doświadczenie w zakresie skutecznego wykorzystywania najnowocześniejszych technologii i danych do kształtowania korporacyjnych produktów cyfrowych przyszłości w zakresie IAM, sztucznej inteligencji czy rozwiązań webowych.

W sekcji BLOG można znaleźć inne artykuły dotyczące nowoczesnych rozwiązań dla przedsiębiorstw.