Pomagamy firmom skutecznie zarządzać dostępem i uprawnieniami, dostosowując rozwiązania IAM (Identity and Access Management) do ich infrastruktury IT. Specjalizujemy się w integracji, aktualizacji i optymalizacji systemów autoryzacji, opartych na sprawdzonych standardach cyberbezpieczeństwa. Dzięki temu organizacje zyskują pełną kontrolę nad tożsamością użytkowników, minimalizują ryzyko nieautoryzowanego dostępu i skutecznie chronią swoje dane.

Keycloak - kompleksowe wdrożenie, utrzymanie i szkolenia

Keycloak- czym jest i jak możemy Ci pomóc

Keycloak to otwartoźródłowa platforma do zarządzania tożsamością i kontrolą dostępu, która umożliwia uwierzytelnianie użytkowników oraz nadawanie im uprawnień w aplikacjach i systemach IT. Obsługuje standardy takie jak OAuth2, OpenID Connect i SAML, co pozwala na bezpieczną integrację z różnymi środowiskami.

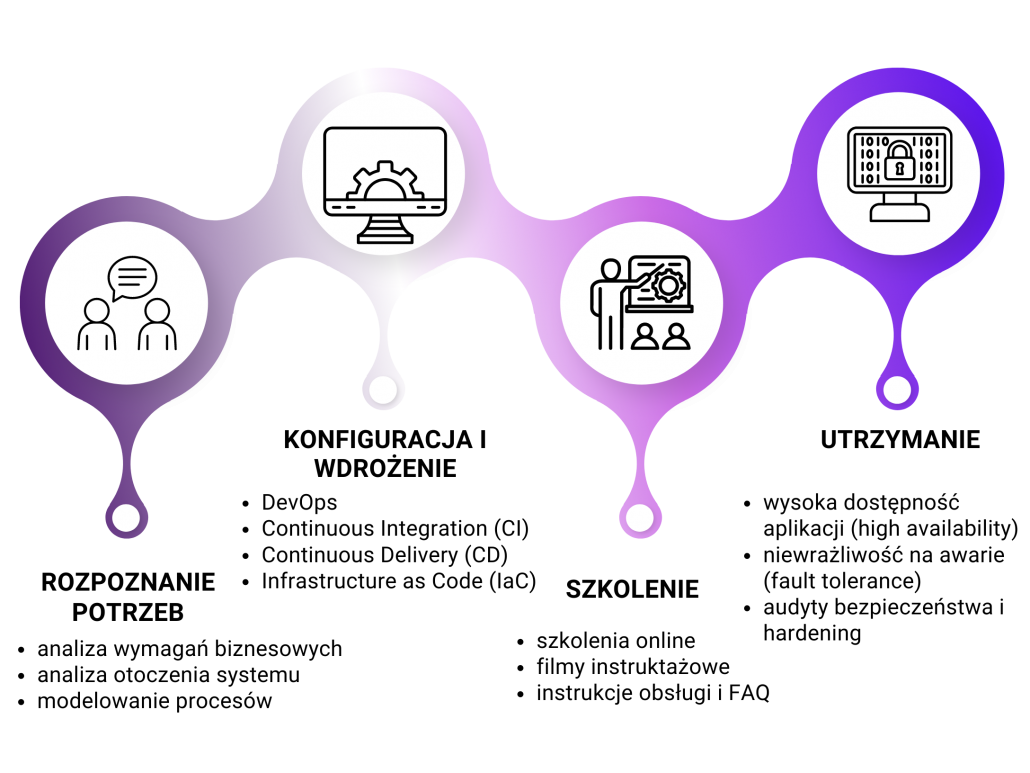

Oferujemy wsparcie na każdym etapie wdrożenia Keycloak – od instalacji i konfiguracji, przez integrację z Twoimi systemami, aż po optymalizację i dostosowanie do specyficznych potrzeb biznesowych. Pomagamy także w migracji, aktualizacjach oraz zapewniamy szkolenia i audyty bezpieczeństwa.

Główne funkcje obsługiwane przez Keycloak

Keycloak pozwala zarządzać tożsamościami i uprawnieniami, umożliwiając bezpieczne logowanie i dostęp do aplikacji oraz serwisów online. Ułatwia autoryzację i uwierzytelnianie użytkowników, pozwalając na łatwe zarządzanie rolami, uprawnieniami i dostępem do różnych części systemu. Jest wykorzystywany przez deweloperów do integracji zabezpieczeń w nowoczesnych aplikacjach internetowych i mobilnych.

Single Sign-On (SSO)

Pojedyncze logowanie (SSO) pozwala użytkownikowi na dostęp do wielu aplikacji po jednorazowym zalogowaniu się, wykorzystując dane uwierzytelniające takie jak login i hasło, a także inne metody. W systemie Keycloak, ten proces jest wspierany przez protokół OpenID Connect (OIDC), który zarządza wymianą informacji o tożsamości i danych uwierzytelniających użytkownika.

Integracja z Systemami Zarządzania Tożsamościami (IdM)

Keycloak może być zintegrowany z innymi systemami IdM, takimi jak LDAP (Lightweight Directory Access Protocol) czy Active Directory, co pozwala na centralne zarządzanie tożsamościami i uprawnieniami użytkowników w ramach przedsiębiorstwa. Taka integracja potęguje możliwości SSO, umożliwiając jeszcze bardziej spójne i efektywne zarządzanie dostępem do różnych systemów i aplikacji.

Wieloskładnikowe Uwierzytelnianie (MFA)

Ta funkcja zapewnia dodatkową warstwę bezpieczeństwa, wykorzystując kilka metod weryfikacji tożsamości użytkownika jednocześnie. 2FA (Dwuskładnikowe Uwierzytelnianie) jest popularną formą MFA (Multi-Factor Authentication), która wymaga od użytkownika wprowadzenie hasła oraz potwierdzenia tożsamości za pomocą drugiego składnika, jak kod z aplikacji autentykacyjnej.

Dostawcy Tożsamości (IdPs)

Identity Providers możliwiają uwierzytelnianie użytkowników przy użyciu różnych źródeł, które obsługują standardowe protokoły takie jak OAuth2 i OpenID Connect. Dzięki temu system Keycloak jest niezwykle elastyczny i może integrować się z różnorodnymi usługami zarządzania tożsamością.

Pojedyncze Wylogowanie

Wylogowanie z jednego systemu w ramach SSO automatycznie powoduje wylogowanie użytkownika ze wszystkich powiązanych systemów. To sprawia, że zarządzanie sesjami użytkownika jest bardziej efektywne i bezpieczne.

Zarządzanie Sesją

Keycloak kontroluje aktywność sesji użytkownika na poziomie serwera, co umożliwia monitorowanie i zarządzanie czasem życia sesji oraz ich bezpieczne zakończenie.

„Skuteczne zarządzanie tożsamością to wyzwanie, ale z odpowiednim podejściem może stać się kluczowym atutem Twojej organizacji. Jako zespół Inero Software specjalizujemy się we wdrażaniu, konfiguracji i zarządzaniu systemami IAM opartymi na Keycloak. Dzięki naszemu doświadczeniu pomagamy firmom unikać typowych pułapek, skutecznie wdrażać SSO i MFA oraz dostosowywać Keycloak do ich specyficznych potrzeb.

Chcesz sprawnie wdrożyć Keycloak i zapewnić swojej organizacji bezpieczny oraz skalowalny system zarządzania tożsamością? Skontaktuj się z nami – pomożemy Ci zaplanować infrastrukturę, dobrać najlepszą konfigurację i uniknąć kosztownych błędów.”

dr inż. Andrzej Chybicki

CEO Inero Software

Nasz zespół wdroży Keycloak za Ciebie

Posiadamy wieloletnie doświadczenie i bogate portfolio zrealizowanych projektów dla klientów korporacyjnych w zakresie zarządzania dostępem i uprawnieniami. Tworzymy zaawansowane rozwiązania do zarządzania użytkownikami i ich rolami, które są dostosowane do różnorodnych infrastruktur IT. Nasz zespół składa się z doświadczonych programistów, co umożliwia nam implementację złożonych schematów autoryzacji z wykorzystaniem renomowanych standardów i narzędzi, zgodnie z korporacyjną polityką bezpieczeństwa. Nasze rozwiązania oparte są na protokole Open Authorization.

Zalety Keycloak

Możliwość definiowania i zarządzania atrybutami, które są przypisywane do konta użytkownika, takimi jak role, prawa dostępu, preferencje czy ustawienia personalizacji.

Możliwość śledzenia i raportowanie działań użytkowników oraz ich zgodność z wewnętrznymi politykami bezpieczeństwa i zewnętrznymi regulacjami prawnymi.

(MFA) Metoda zabezpieczeń wymagająca potwierdzenia tożsamości za pomocą dwóch lub więcej niezależnych składników, jak np. hasło, token, czy biometryczne metody typu Windows Hello.

zarządzanie grupami

Centralizacja kontroli dostępu, elastyczność w zarządzaniu użytkownikami oraz usprawnienie procesów logowania dzięki Single Sign-On (SSO).

w Kubernetes

Automatyczne skalowanie Keycloak w Kubernetes zapewnia wysoką dostępność i elastyczność, dostosowując zasoby do aktualnego obciążenia.

Możliwość personalizacji motywów pozwalających na dopasowanie interfejsów Keycloak, uzyskując spójność wizualną z całą infrastrukturą firmową.

Polecają nas

„Dotychczasowy przebieg współpracy pozwala zarekomendować firmę Inero Software sp. z o. o. jako rzetelnego i profesjonalnego partnera technologicznego w zakresie wykonywania dedykowanego oprogramowania z obszaru rozwiązań internetowych, cyberbezpieczeństwa ora z aplikacji mobilnych.

Współpraca z partnerem przebiegała sprawnie, terminowo i oraz zachowaniem odpowiednich standardów. Firma wykazała się dużym zaangażowaniem w realizację projektu i dzięki profesjonalnemu podejściu udało się wspólnie osiągnąć założone cele biznesowe dla obszaru rozwiązań logistycznych realizowanych dla klientów Sygnity S.A.”

Leszek Adam Frączek

Przeczytaj także

Najczęściej zadawane pytania

| Pytanie | Odpowiedź |

|---|---|

| Jakie są główne zalety Keycloak? | Keycloak implementuje przyjęte w branży protokoły, takie jak OAuth i OpenID Connect, a jego autorzy regularnie aktualizują rozwiązanie zgodnie z najnowszymi wytycznymi i najlepszymi praktykami w zakresie bezpieczeństwa. Dzięki temu zapewnia aktualne i bezpieczne mechanizmy uwierzytelniania bez konieczności angażowania deweloperów aplikacji. |

| Dlaczego warto migrować do Keycloak? | Migracja do Keycloak jest opłacalna ze względu na automatyczne aktualizacje zgodne z branżowymi standardami bezpieczeństwa oraz możliwość delegowania zarządzania tożsamościami i autoryzacją do specjalistycznego narzędzia, co odciąża deweloperów aplikacji. |

| Z jakimi technologiami współpracuje Keycloak? | Keycloak wspiera protokoły OAuth, OpenID Connect oraz SAML. Jest zaprojektowany w sposób niezależny od konkretnej technologii, co oznacza, że można go zintegrować praktycznie z każdą aplikacją korzystającą z konwencji REST. |

| Kto tworzy Keycloak? | Keycloak jest projektem open-source – tworzą go pasjonaci i eksperci z całego świata. Głównym kontrybutorem do repozytorium kodu Keycloak są deweloperzy RedHat. Od 2024 Keycloak jest również członkiem Cloud Native Computing Foundation (CNCF), której celem jest tworzenie otwartych, wspieranych przez społeczność standardów i oprogramowania założoną przez Linux Foundation. |

| Ile kosztuje Keycloak? | Keycloak jest udostępniony na zasadzie licencji Apache 2.0 – jego używanie nie jest obarczone żadnymi kosztami licencyjnymi. Licencja na Keycloak nie jest ograniczona w czasie oraz nie ogranicza możliwości w zakresie liczby używanych instancji, liczby użytkowników, zintegrowanych aplikacji oraz innych. |

| Czy Keycloak jest bezpieczny? | Tak, Keycloak implementuje przyjęte w branży protokoły bezpieczeństwa, a jego autorzy dbają o to, aby oprogramowanie było zawsze zgodne z aktualnymi wytycznymi w zakresie bezpieczeństwa. |

| Czy mogę samodzielnie zarządzać użytkownikami w Keycloak? | Tak, Keycloak dostarcza graficzny interfejs zarządzania dostępny przez przeglądarkę internetową. Umożliwia on zarządzanie użytkownikami, aplikacjami zintegrowanymi z Keycloak oraz uprawnieniami w postaci ról i grup użytkowników. |

| Jak mogę zmigrować użytkowników do Keycloak z innych baz danych? | Keycloak oferuje interfejsy programistyczne, które pozwalają na importowanie danych użytkowników z wcześniejszych baz danych lub serwerów tożsamości. |

| Czy mogę skonfigurować logowanie przez media społecznościowe w Keycloak? | Tak, Keycloak obsługuje logowanie przez popularne portale społecznościowe, takie jak Google, Facebook, LinkedIn, GitHub, oraz umożliwia integrację z innymi dostawcami tożsamości poprzez protokół OpenID Connect. |

| Jak trudne jest wdrożenie Keycloak? | Stopień trudności wdrożenia Keycloak zależy od liczby aplikacji do zintegrowania, obsługiwanych przez nie protokołów oraz istniejących usług katalogowych. Dla mniejszych środowisk wdrożenie może być proste, ale w przypadku większych korporacji z rozbudowaną infrastrukturą może wymagać zaawansowanej konfiguracji. |

| Czy Keycloak obsługuje logowanie typu Single Sign-On (SSO)? | Tak, Keycloak umożliwia realizację logowania typu Single Sign-On, co pozwala użytkownikom na jednorazowe logowanie i dostęp do wielu aplikacji jednocześnie z odpowiednio przypisanymi uprawnieniami. |

| Czy Keycloak pozwoli zablokować ataki phishingowe do mojej organizacji? | Keycloak oferuje narzędzia i mechanizmy, które pomagają zminimalizować ryzyko ataków phishingowych. Można dostosować wygląd i treść wiadomości e-mail, takich jak te związane z rejestracją czy resetowaniem hasła, a także stronę logowania (themes) w ramach SSO, co umożliwia użytkownikom łatwe rozpoznanie autentycznych komunikatów. Dodatkowo, Keycloak obsługuje wieloskładnikowe uwierzytelnianie (MFA), co zapewnia dodatkową warstwę ochrony, zgodną z najnowszymi standardami bezpieczeństwa. |