Co robimy w zakresie cyberbezpieczeństwa?

Zapewniamy specjalistyczną wiedzę w zakresie zintegrowanego zarządzania uprawnieniami i dostępem. Budujemy zaawansowane systemy do zintegrowanego zarządzania rolami i użytkownikami dedykowane dla różnych infrastruktur IT. Integrujemy rozmaite przepływy autoryzacji przy użyciu dobrze znanych standardów i narzędzi cyberbezpieczeństwa.

DOWIEDZ SIĘ JAK DZIAŁAMY>>>

![]()

Zintegrowane Zarządzanie Uprawnieniami

![]()

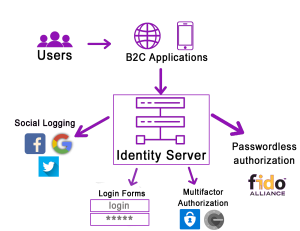

- IAM (Zarządzanie identyfikacją i dostępem)

- Aplikacje jednokrotnego logowania (SSO)

- FIDO (logowanie bez hasła)

- 2FA / MFA (2- i wieloczynnikowa autoryzacja)

![]() Czym jest IAM?

Czym jest IAM?

Zarządzanie tożsamością i dostępem to narzędzie, które zapewnia uwierzytelnianie aplikacji i usług. Dzięki temu nie potrzebujesz poświadczeń użytkownika. Infrastruktura ta pomaga zarządzać użytkownikami, rolami i dostępem do aplikacji. Dzięki IAM administracja kont nie będzie już żadnym problemem!

![]()

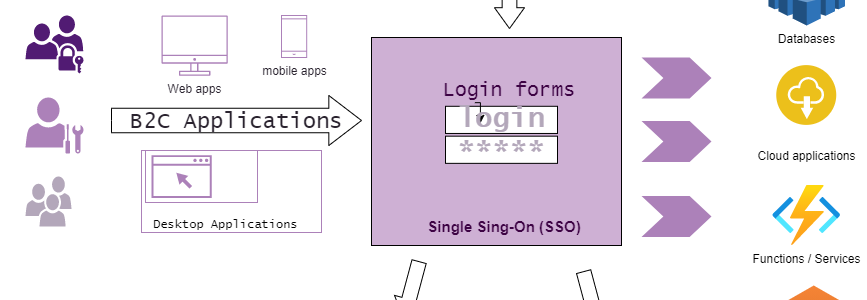

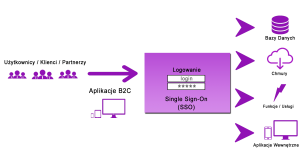

Rozwiązania jednokrotnego logowania

![]()

- Usługi konfiguracji Azure B2C

- Zarządzanie tożsamością oparte na KeyCloak lub Identity Server

- Integracja dla wszystkich typów infrastruktur IT (Saas, cloud, internal, mobile, desktop)

- Zarządzanie rolami użytkowników

- Konfiguracja Identity Server / KeyCloak dla SSO w hybrydowych konfiguracjach oprogramowania

![]()

Integracja z różnymi technologiami i politykami bezpieczeństwa

![]()

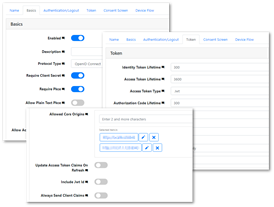

- Nasze rozwiązania oparte są na protokole OAuth

- Wsparcie dla dostępu VPN

- Zgodność z CSRF

- Zasady dotyczące haseł i ról użytkowników

- Rejestracja na wydarzenia związane z bezpieczeństwem

- Obsługa jednorazowych haseł

- Konsola administracyjna użytkowników i ról (np. Skoruba lub KeyCloak)

BLOG

Skoruba dla Identity Server – przegląd modułu autoryzacyjnego dla Aplikacji .NET

.NET Core daje nam wiele możliwości w zakresie budowania rozwiązań biznesowych w sektorze logistycznym, finansowym czy bankowym. Do najważniejszych zalet tego środowiska należą wbudowane mechanizmy uwierzytelniania i autoryzacji użytkowników czy umożliwienie budowania obiegu zgłoszeń w oparciu o moduły zwane middleware.