W miarę jak organizacje się rozwijają i włączają różnorodne aplikacje oraz usługi, zarządzanie tożsamościami użytkowników w tych systemach staje się coraz bardziej skomplikowane. Keycloak, otwarte źródło dostawcy tożsamości, skutecznie rozwiązuje ten problem, oferując możliwości federacji użytkowników. Ta funkcja umożliwia serwerowi łączenie się z istniejącymi bazami użytkowników, ułatwiając integrację i scentralizowane zarządzanie tożsamościami użytkowników. W rezultacie organizacje mogą centralnie zarządzać tożsamościami bez konieczności migracji użytkowników z ich obecnych systemów.

Zrozumienie koncepcji federacji użytkowników

Federacja użytkowników w Keycloak odnosi się do możliwości połączenia z zewnętrznymi bazami użytkowników, takimi jak serwery LDAP (Lightweight Directory Access Protocol), Active Directory (AD) lub niestandardowe bazy danych. Dzięki temu połączeniu Keycloak może uwierzytelniać i zarządzać użytkownikami z zewnętrznych źródeł bez konieczności ich migracji wraz z poświadczeniami. Keycloak działa jako pośrednik, obsługując żądania uwierzytelnienia i pobierając informacje o użytkownikach z zewnętrznych baz danych w miarę potrzeby. To sprawia, że integracja Keycloak z LDAP oraz Active Directory jest prosta i skuteczna.

Kluczowe korzyści z używania Federacji Użytkowników:

- Centralizacja uwierzytelniania – użytkownicy mogą uwierzytelniać się w wielu aplikacjach, używając jednego zestawu poświadczeń. Zapewnia to spójność danych użytkowników w różnych domenach lub systemach, poprawiając doświadczenie użytkownika. Wspiera to scentralizowane zarządzanie tożsamościami.

- Bezproblemowa integracja – organizacje mogą integrować istniejące bazy użytkowników bez konieczności migracji użytkowników do nowego systemu. Pomaga to w procesie wprowadzania użytkowników do nowych środowisk poprzez bezpośredni eksport ich kont do docelowej domeny. Jest to szczególnie korzystne dla integracji SSO Keycloak oraz integracji z niestandardowymi bazami danych Keycloak.

- Zwiększone bezpieczeństwo – scentralizowane zarządzanie użytkownikami poprawia bezpieczeństwo poprzez umożliwienie konsekwentnego egzekwowania polityk bezpieczeństwa. Zapewnia to zgodność z politykami bezpieczeństwa Keycloak.

- Skalowalność – wspiera rozwój infrastruktury organizacyjnej, umożliwiając płynne przejścia i integracje między różnymi magazynami tożsamości. Pomaga to w rozwiązaniach skalowalności Keycloak oraz zarządzaniu konfiguracją wielu domen Keycloak.

Przykład zastosowania

Weźmy pod uwagę międzynarodową korporację, która utrzymuje odrębne domeny Keycloak dla różnych regionów, takich jak Europa i Ameryka Północna. Korzystając z koncepcji federacji użytkowników, firma może mieć pewność, że konta użytkowników utworzone w europejskiej domenie są bezproblemowo dostępne w domenie północnoamerykańskiej. Umożliwia to użytkownikom dostęp do usług w różnych regionach bez konieczności zarządzania wieloma zestawami poświadczeń, co zwiększa zarówno komfort użytkowania, jak i efektywność administracyjną. Jest to przykład zarządzania tożsamościami międzynarodowymi Keycloak oraz zarządzania użytkownikami regionalnymi Keycloak.

Łączenie się z zewnętrznymi magazynami użytkowników

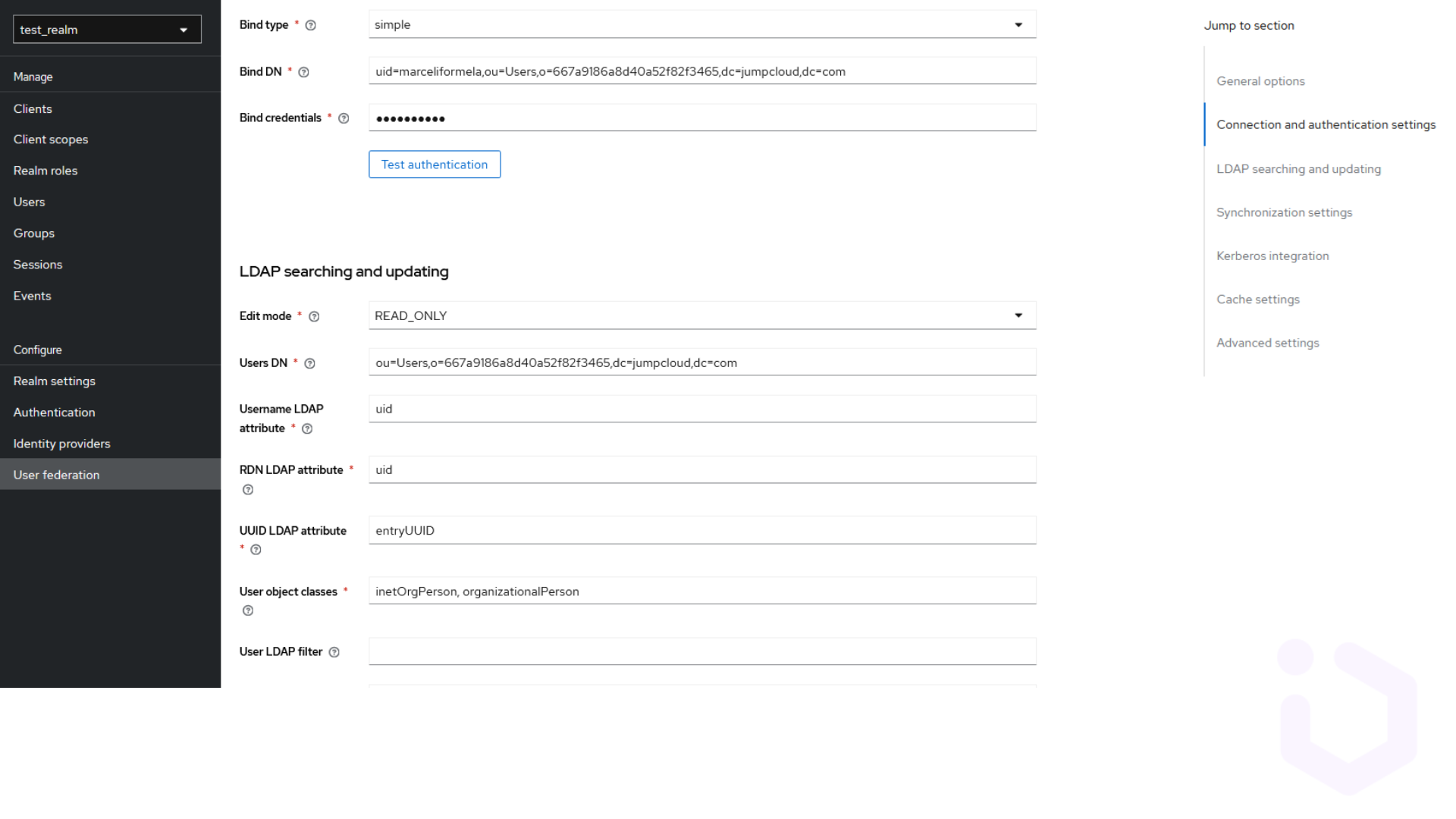

Keycloak obsługuje różnych dostawców federacji użytkowników, w tym LDAP i Active Directory. Aby połączyć Keycloak z zewnętrznym magazynem użytkowników, postępuj zgodnie z poniższymi krokami:

1. Zaloguj się do konsoli administracyjnej Keycloak i wybierz odpowiednią domenę.

2. Przejdź do zakładki Federacja Użytkowników i dodaj odpowiedniego dostawcę, takiego jak LDAP lub Active Directory.

3. Wprowadź dane połączenia dla zewnętrznego magazynu użytkowników, takie jak URL połączenia i poświadczenia bind.

Konfigurowanie ustawień synchronizacji

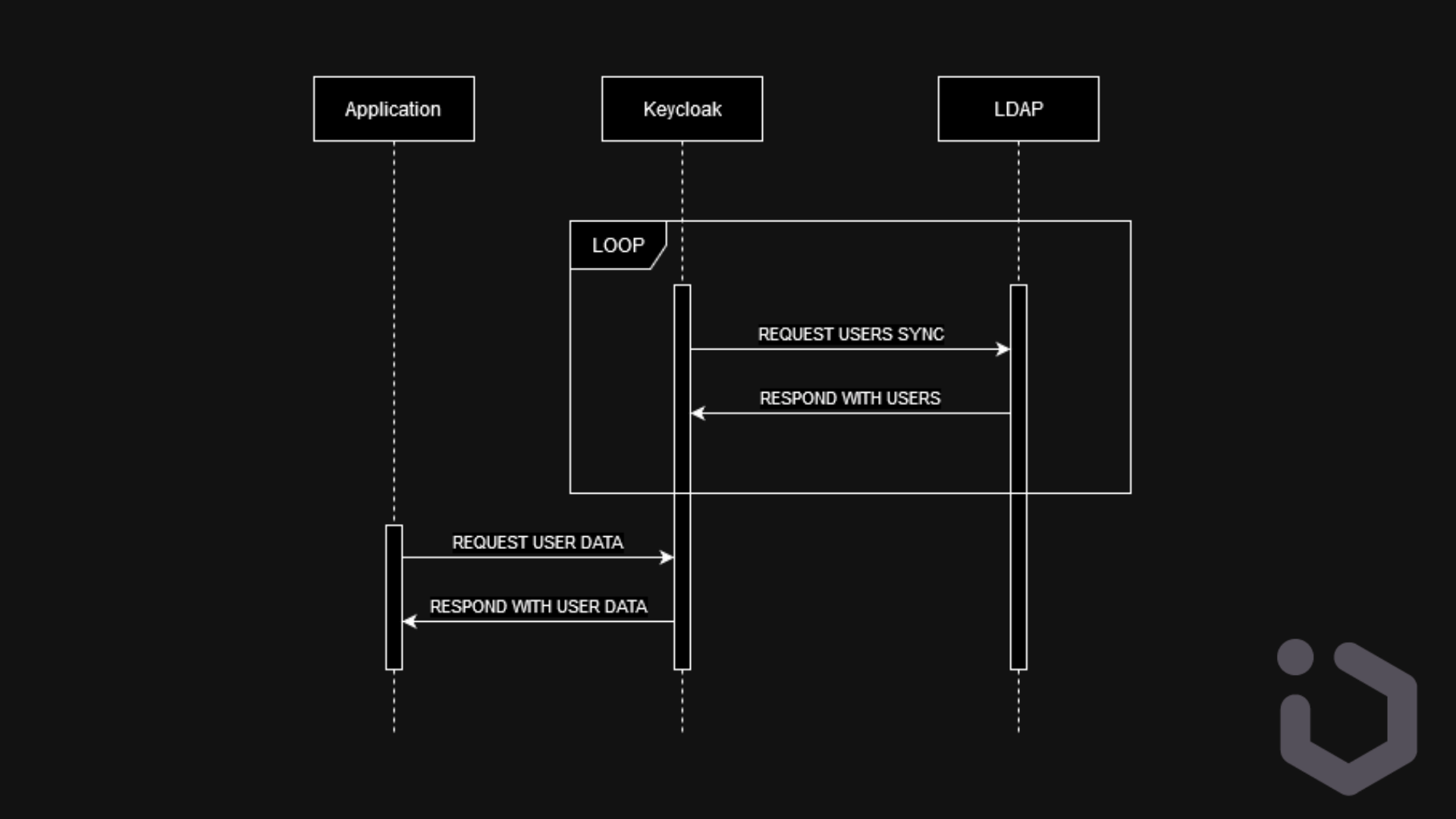

Synchronizując z LDAP, Keycloak może wykorzystać istniejące poświadczenia użytkowników, umożliwiając im uwierzytelnianie się tym samym nazwą użytkownika i hasłem, których używają w innych systemach. Synchronizacja zapewnia, że dane, takie jak profile, role i uprawnienia, są konsekwentnie utrzymywane pomiędzy Keycloak a serwerem LDAP.

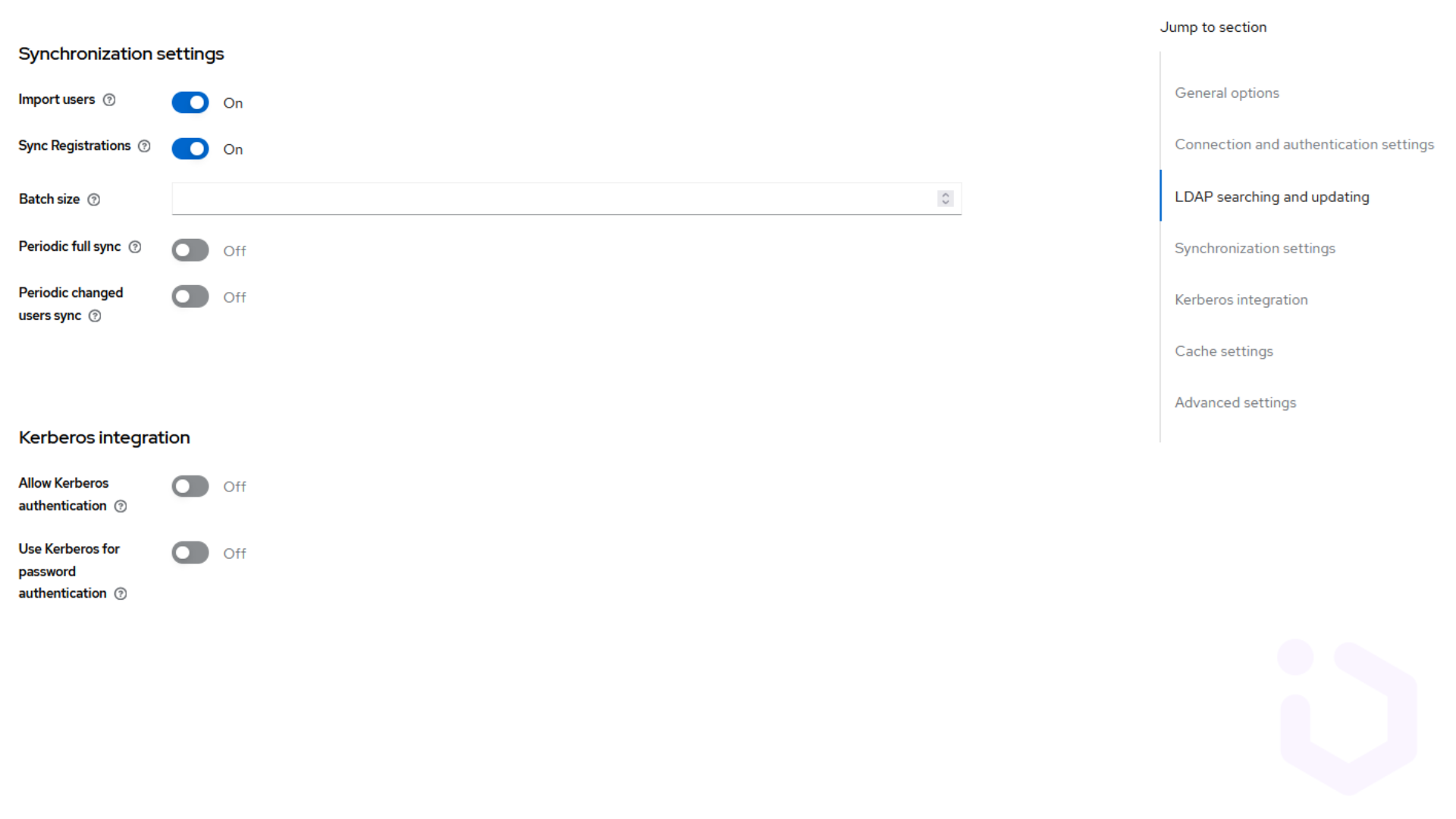

W trybie importu, Keycloak okresowo synchronizuje dane użytkowników z serwera LDAP do swojej wewnętrznej bazy danych. Oznacza to, że dane użytkowników są kopiowane między serwerami. Ponieważ dane są przechowywane lokalnie, użytkownicy mogą być uwierzytelniani, nawet jeśli serwer LDAP jest tymczasowo niedostępny. Ponadto dostęp do lokalnych danych może być szybszy niż zapytania do LDAP przy każdym żądaniu uwierzytelnienia. Jednakże, ze względu na okresową synchronizację, może wystąpić opóźnienie między aktualizacjami. Jest to lepsze rozwiązanie dla środowisk, gdzie dostępność serwera LDAP może stanowić problem, gdzie wydajność jest krytycznym czynnikiem oraz gdzie istnieje potrzeba dostosowania danych użytkowników w Keycloak. Rozważamy dwa typy synchronizacji użytkowników:

– Planowana pełna synchronizacja w regularnych odstępach czasu w celu zapewnienia, że wszystkie dane użytkowników są aktualne. Jest łatwa do skonfigurowania i zmniejsza ryzyko pominięcia aktualizacji lub niespójności z powodu przeoczonych zmian. Może jednak być zasobożerna i czasochłonna, szczególnie przy dużej bazie użytkowników.

– Synchronizacja przyrostowa w celu aktualizacji tylko tych użytkowników, których dane zmieniły się od ostatniej synchronizacji. Przy dużej liczbie użytkowników synchronizacja przyrostowa jest bardziej efektywna, ponieważ zmniejsza ilość przesyłanych danych. Jest idealna dla środowisk, gdzie minimalizacja zużycia zasobów jest ważna.

Jeśli tryb importu jest wyłączony, Keycloak działa jako proxy do serwera LDAP, bezpośrednio pytając go, w razie potrzeby o informacje o użytkownikach. Żadne dane użytkowników nie są przechowywane lokalnie. Zapewnia to dokładność danych w czasie rzeczywistym, ponieważ Keycloak zawsze pyta o najnowsze dane, a także zmniejsza wymagania dotyczące przechowywania, ponieważ żadne dane nie są duplikowane w Keycloak. W tym scenariuszu użytkownicy mogą doświadczyć opóźnień z powodu zapytań w czasie rzeczywistym. Ogólnie rzecz biorąc, rozwiązanie to zależy od dostępności serwera LDAP przy każdym żądaniu uwierzytelnienia. Jest to preferowane rozwiązanie, gdy spójność i dokładność danych są najważniejsze, a serwer LDAP jest niezawodny i zdolny do obsługi zapytań w czasie rzeczywistym bez pogorszenia wydajności.

Zarządzanie mapowaniem atrybutów

W LDAP istnieją pola zawierające informacje specyficzne dla użytkownika, takie jak 'uid’, 'cn’, 'sn’, 'mail’, itp. W Keycloak te atrybuty LDAP są mapowane na specyficzne atrybuty użytkownika Keycloak. Atrybuty LDAP mogą również definiować role użytkowników. Mogą być one synchronizowane, co pozwala użytkownikom na posiadanie tych samych uprawnień zarówno w LDAP, jak i w Keycloak.

Atrybuty mogą być używane do definiowania logiki warunkowej dla polityk uwierzytelniania i autoryzacji. Na przykład dostęp może być przyznawany na podstawie konkretnych wartości atrybutów. Mogą one być później dynamicznie aktualizowane na podstawie interakcji użytkowników lub innych zdarzeń, co pozwala na elastyczne i adaptacyjne egzekwowanie polityk. W większości przypadków synchronizujemy je w jednym kierunku, zazwyczaj z LDAP do Keycloak. Jednak w niektórych konfiguracjach atrybuty mogą być synchronizowane dwukierunkowo, co pozwala na propagowanie zmian z Keycloak do LDAP i odwrotnie. Wymaga to jednak starannej konfiguracji, aby zapobiec konfliktom.

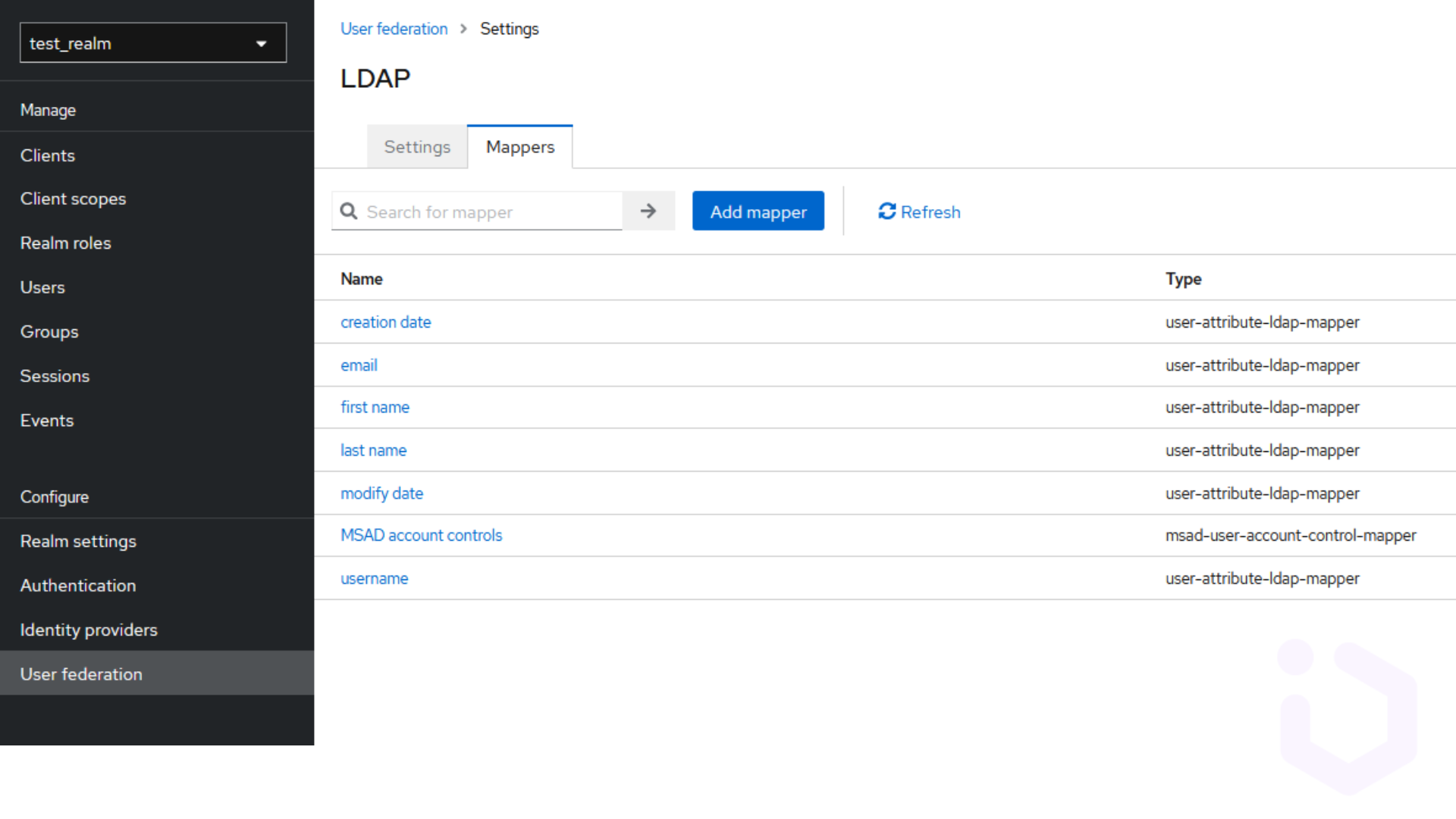

LDAP mappers są używane do definiowania, w jaki sposób atrybuty LDAP są mapowane na atrybuty Keycloak. Można to skonfigurować za pomocą ustawień dostawcy LDAP. Jeśli domyślne mapery nie spełniają wymagań, można stworzyć niestandardowy mapper do obsługi specyficznych potrzeb synchronizacji atrybutów. Atrybuty mogą być również transformowane podczas synchronizacji. Na przykład atrybut LDAP przechowujący pełne imię i nazwisko może być podzielony na atrybuty firstName i lastName w Keycloak. W niektórych scenariuszach konieczne może być łączenie atrybutów z obu środowisk. Keycloak zapewnia mechanizmy do obsługi takich strategii łączenia.

Najlepsze praktyki w Keycloak. Zadbaj o bezpieczeństwo w 5 krokach

Najlepsze praktyki w Keycloak. Zadbaj o bezpieczeństwo w 5 krokach

Podsumowanie

Federacja użytkowników znacznie zwiększa funkcjonalność zarządzania użytkownikami w Keycloak. Zapewnia organizacjom potężne narzędzie do administrowania tożsamościami użytkowników w wielu środowiskach, gwarantując spójność danych, upraszczając wprowadzanie użytkowników i poprawiając ogólne bezpieczeństwo. Korzystając z Keycloak do federacji użytkowników i eksportu kont do federacyjnych domen, organizacje mogą usprawnić zarządzanie tożsamościami oraz wspierać skalowalne, bezpieczne i efektywne operacje.